Hedera, el equipo detrás del libro mayor distribuido Hedera Hashgraph, ha confirmado un exploit de contrato inteligente en Hedera Mainnet que ha llevado al robo de varios tokens de fondos de liquidez.

Hedera dijo que el atacante apuntó a los tokens del grupo de liquidez en los intercambios descentralizados (DEX) que derivaron su código de Uniswap v2 en Ethereum, que fue transferido para su uso en el Servicio de tokens de Hedera.

Hoy, los atacantes explotaron el código del servicio de contrato inteligente de la red principal de Hedera para transferir los tokens del servicio de token de Hedera en poder de las cuentas de las víctimas a su propia cuenta. (1/6)

— Hedera (@hedera) 10 de marzo de 2023

El equipo de Hedera explicó que la actividad sospechosa se detectó cuando el atacante intentó mover los tokens robados a través del puente Hashport, que consistía en tokens de fondos de liquidez en SaucerSwap, Pangolin y HeliSwap. Los operadores actuaron rápidamente para detener temporalmente el puente.

Hedera no confirmó la cantidad de fichas que fueron robadas.

El 3 de febrero, Hedera actualizado la red para convertir el código de contrato inteligente compatible con Ethereum Virtual Machine (EVM) en Hedera Token Service (HTS).

Parte de este proceso implica la descompilación del código de bytes del contrato de Ethereum en el HTS, que es donde DEX SaucerSwap basado en Hedera cree de donde provino el vector de ataque. Sin embargo, Hedera no confirmó esto en su publicación más reciente.

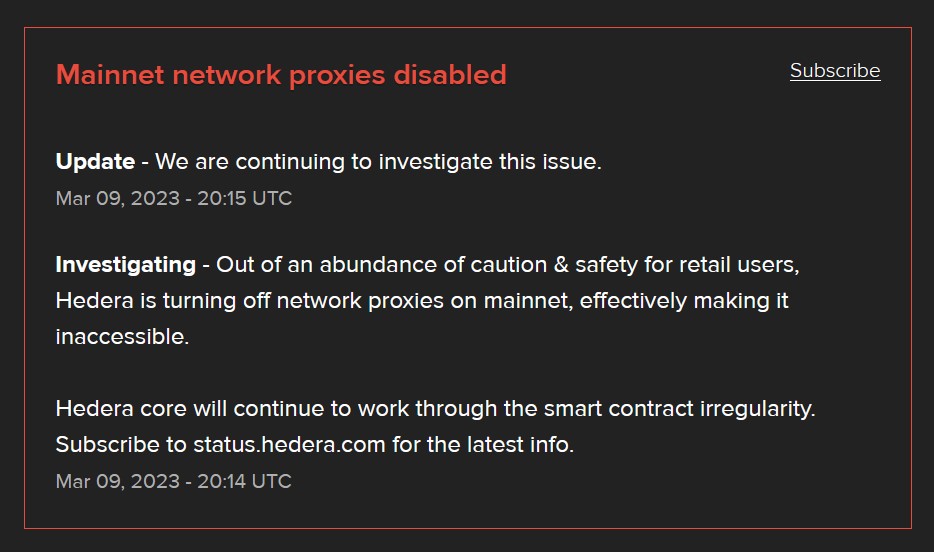

Anteriormente, Hedera logró cerrar el acceso a la red apagando los servidores proxy IP el 9 de marzo. El equipo dijo que identificó la “causa raíz” del exploit y está “trabajando en una solución”.

Para evitar que el atacante pudiera robar más tokens, Hedera desactivó los servidores proxy de la red principal, lo que eliminó el acceso de los usuarios a la red principal. El equipo ha identificado la causa raíz del problema y está trabajando en una solución. (5/6)

— Hedera (@hedera) 10 de marzo de 2023

“Una vez que la solución esté lista, los miembros del Consejo de Hedera firmarán transacciones para aprobar la implementación del código actualizado en la red principal para eliminar esta vulnerabilidad, momento en el cual los servidores proxy de la red principal se volverán a encender, lo que permitirá que se reanude la actividad normal”, agregó el equipo.

Dado que Hedera desactivó los proxies poco después de encontrar el exploit potencial, el equipo sugirió los poseedores de tokens verifican los saldos en su ID de cuenta y la dirección de la máquina virtual Ethereum (EVM) en hashscan.io para su propia “comodidad”.

Toda la funcionalidad de HashPack no estará disponible durante este tiempo de inactividad https://t.co/ngaRmg00Zi

— Monedero HashPack (@HashPackApp) 9 de marzo de 2023

Relacionado: Consejo de Gobierno de Hedera comprará hashgraph IP y código de proyecto de código abierto

El precio del token Hedera (HBAR) de la red ha caído un 7% desde el incidente hace aproximadamente 16 horas, en línea con la caída más amplia del mercado en las últimas 24 horas.

Sin embargo, el valor total bloqueado (TVL) en SaucerSwap cayó casi un 30 %, de 20,7 millones de dólares a 14,58 millones de dólares durante el mismo período de tiempo:

La caída sugiere que una cantidad significativa de tokenholders actuó rápidamente y retiró sus fondos luego de la discusión inicial de un posible exploit.

El incidente potencialmente ha arruinado un hito importante para la red, con Hedera Mainnet superando los 5 mil millones de transacciones el 9 de marzo.

#Hedera: ¡5 MIL MILLONES de transacciones en la red principal!

Transacciones reales. Aplicaciones reales. Mundo real #utilidad. ¿Estás viendo?

estamos presenciando #DLT adopción a una escala sin precedentes.

Este es sólo el comienzo. pic.twitter.com/n0TbWTJmC0

— Hedera (@hedera) 8 de marzo de 2023

Este parece ser el primer exploit de red reportado en Hedera desde su lanzamiento en julio de 2017.